As novas tecnologias de informação estão aí para quem quiser. São milhares de traquitanas e maquininhas que ajudam os seres humanos de todo o planeta a se comunicar: internet, celular, pagers, canais de satélite, etc. Enfim, uma infinidade de possibilidades de comunicação se abre e junto com isso também aumentam os perigos. Porém, o que se observa, tanto no âmbito profissional como pessoal, é que os usuários das novas tecnologias de informação têm um comportamento de risco, colocando desavisadamente (ou avisadamente) suas privacidades e dados das empresas em que atuam à disposição de terceiros. Aos consumidores de produtos tecnológicos não é fornecido um manual de segurança ou de boas maneiras. Mas aos poucos a humanidade vai percebendo que com tantos avanços também surge a necessidade de uma série de cuidados e que isso implica mudança de comportamento.

As novas tecnologias de informação estão aí para quem quiser. São milhares de traquitanas e maquininhas que ajudam os seres humanos de todo o planeta a se comunicar: internet, celular, pagers, canais de satélite, etc. Enfim, uma infinidade de possibilidades de comunicação se abre e junto com isso também aumentam os perigos. Porém, o que se observa, tanto no âmbito profissional como pessoal, é que os usuários das novas tecnologias de informação têm um comportamento de risco, colocando desavisadamente (ou avisadamente) suas privacidades e dados das empresas em que atuam à disposição de terceiros. Aos consumidores de produtos tecnológicos não é fornecido um manual de segurança ou de boas maneiras. Mas aos poucos a humanidade vai percebendo que com tantos avanços também surge a necessidade de uma série de cuidados e que isso implica mudança de comportamento.

Sérgio Vasconcelos, 44 anos, jornalista e ex-proprietário de lojas de discos, tem uma relação de longa data com as chamadas novas tecnologias. Desde o surgimento da Internet ele tem sido um dos habitantes freqüentes do ciber-espaço. A mesma coisa se deu com ele quando veio a invasão da telefonia celular. Vasconcelos é o que se pode chamar de consumidor consciente. “Eu sempre soube desde o início, no caso da internet, dos perigos de transmissão de vírus pela rede. Como eu sabia que iria usar a rede como fonte básica no meu campo de trabalho, que é o mercado musical, eu procurei me informar e soube desde o princípio dos perigos gerados por essa nova tecnologia.” Quando passou a usar a telefonia celular, Vasconcelos também se cercou de todos os cuidados e informações. “Claro que tem coisas para as quais eu não dou a mínima, como, por exemplo, essa história de que o tipo de onda gerado pela telefonia celular pode causar danos à saúde. Não sei se é verdade ou mentira, mas eu não vou deixar de usar celular por causa disso.” As preocupações de Vasconcelos com o celular são de outra natureza. “A mim me interessa saber que o meu celular pode ser clonado, porque isso significa que eu posso perder dinheiro com isso ou mesmo ter meu nome prejudicado no mercado.”

Para uma representante de uma geração posterior, a paulista Fernanda Coronado, 30 anos, fotógrafa e produtora cultural, as novas tecnologias não são bichos-de-sete-cabeças. “Estes produtos, como celular, internet, até mesmo o telefone fixo e o computador portátil, fazem parte do meu cotidiano como se fossem parte da minha maneira de raciocinar e resolver questões como pagar uma conta, me comunicar com pessoas distantes e até mesmo começar novos contatos profissionais.” Embora tome cuidados já habituais como utilização de antivírus no computador e não utilizar o celular em alguns locais como aeroportos, Fernanda diz que não fica pensando muito em como funcionam as coisas. “Sinceramente, nunca parei pra pensar como funcionam o caixa eletrônico, o celular, o telefone. Só o computador mesmo, que eu mesma resolvo os problemas que ele apresenta. A certeza que eu tenho é que quando essas tecnologias param, minha vida pára junto. Eu quero dizer que uso as coisas como se fosse o meu braço… E eu não fico ligando para anatomistas para saber por que meu braço dobra. Justamente porque já cresci no meio disso tudo!” Ao mesmo tempo, ela deposita confiança nos responsáveis pela adoção de novas tecnologias. “Acho que são funcionalidades que pessoas responsáveis por isso criaram para minha geração. E sendo assim acredito que existam também responsáveis por avaliar o seu funcionamento.”

Para uma representante de uma geração posterior, a paulista Fernanda Coronado, 30 anos, fotógrafa e produtora cultural, as novas tecnologias não são bichos-de-sete-cabeças. “Estes produtos, como celular, internet, até mesmo o telefone fixo e o computador portátil, fazem parte do meu cotidiano como se fossem parte da minha maneira de raciocinar e resolver questões como pagar uma conta, me comunicar com pessoas distantes e até mesmo começar novos contatos profissionais.” Embora tome cuidados já habituais como utilização de antivírus no computador e não utilizar o celular em alguns locais como aeroportos, Fernanda diz que não fica pensando muito em como funcionam as coisas. “Sinceramente, nunca parei pra pensar como funcionam o caixa eletrônico, o celular, o telefone. Só o computador mesmo, que eu mesma resolvo os problemas que ele apresenta. A certeza que eu tenho é que quando essas tecnologias param, minha vida pára junto. Eu quero dizer que uso as coisas como se fosse o meu braço… E eu não fico ligando para anatomistas para saber por que meu braço dobra. Justamente porque já cresci no meio disso tudo!” Ao mesmo tempo, ela deposita confiança nos responsáveis pela adoção de novas tecnologias. “Acho que são funcionalidades que pessoas responsáveis por isso criaram para minha geração. E sendo assim acredito que existam também responsáveis por avaliar o seu funcionamento.”

O perigo é real no mundo virtual

Para saber até que ponto você, eu e todas essas pessoas que andam ao nosso redor – mesmo que às vezes a gente insista em não se dar conta – fazem parte do nosso mundo, e se estamos seguros ao nos conectarmos à internet por um computador caseiro ou ao usarmos um telefone celular, fomos ouvir um especialista no assunto. Na verdade, a julgar por algumas das declarações de nosso entrevistado, seria melhor começar dizendo até que ponto devemos nos sentir inseguros ao entrar no aparentemente festivo e mágico ambiente virtual do ciberespaço onde, virtualmente, tudo é permitido, de sexo sem camisinha à “criação” de dinheiro. Mas nesse mundo de faz-de-conta, muitas vezes as perdas são reais e traumáticas. Gior-dani Rodrigues, nosso guia nesta viagem pelos perigos da virtualidade, é editor do site InfoGuerra – Segurança e Privacidade (www.infoguerra.com.br).

EC – Os sites de instituições bancárias, por exemplo, são tidos como de “plena confiança”. Os golpes contra correntistas se dariam mais na base do envio de correspondência falsa do site bancário, encaminhando o correntista a um site fantasma onde deixaria seus dados?

Giordani Rodrigues – Os golpes que se tem visto nos últimos anos usam praticamente apenas o ataque ao cliente e não ao sistema do banco. O sistema do banco, quando se refere ao site autêntico, tem um nível de segurança que afasta os golpistas, geralmente interessados no esquema mais fácil. Já o usuário comum pode ser uma vítima fácil de um programa para roubar senhas, sob uma alegação qualquer. Se a máquina do cliente for comprometida, qualquer site que ele acesse, mesmo o mais seguro do mundo, perderá sua segurança. Estima-se que 5% dos destinatários de mensagens fraudulentas caem nas armadilhas. Multiplique isso por milhares de e-mails que podem ser enviados de uma só vez, e terá idéia do impacto e de como estas fraudes podem ser atraentes para estes novos golpistas.

EC – Há alguns meses aconteceu um caso de “criação” de dinheiro virtual. Os fraudadores teriam conseguido entrar num site real de um banco no norte do país, criando um depósito de um valor absurdo e inexistente. Depois, esse valor teria sido transferido, em quantias menores, para várias contas reais, pertencentes a pessoas reais (laranjas), aqui em Porto Alegre. Como funciona isso? Onde está o furo no sistema em casos assim?

EC – Há alguns meses aconteceu um caso de “criação” de dinheiro virtual. Os fraudadores teriam conseguido entrar num site real de um banco no norte do país, criando um depósito de um valor absurdo e inexistente. Depois, esse valor teria sido transferido, em quantias menores, para várias contas reais, pertencentes a pessoas reais (laranjas), aqui em Porto Alegre. Como funciona isso? Onde está o furo no sistema em casos assim?

Giordani Rodrigues – Até onde eu saiba, este golpe contou com a colaboração de um atacante “insider”, isto é, de um funcio-nário do ban-co. Neste caso não se trata apenas de um acesso remoto ao sistema da instituição, mas sim de um ataque misto, inclusive de origem interna, muito mais difícil de controlar. Qualquer empresa, de qualquer setor, on-line ou off-line, está sujeita a ataques de funcionários insatisfeitos ou gananciosos. Estima-se mesmo que ataques de funcionários estão entre as principais causas de incidentes de segurança nas empresas. Vide pesquisa sobre cibercrimes publicada há poucos dias pelo CERT.

EC – A pergunta básica: a maioria das pessoas acredita estar (ou às vezes nem pensa nisso) em plena segurança quando troca dados e informações pela internet. Até que ponto essa segurança é real ou enganadora? Por exemplo, até que ponto chats, dados de ICQ, transações bancárias on-line, são realmente seguras?

Giordani – Qualquer tipo de comunicação pela Internet, seja de mensagem instantânea, seja de e-mail ou de acesso a um site, é basicamente insegura, se não for criptografada. Tais comunicações abertas podem ser facilmente “farejadas”. O risco que uma pessoa individualmente corre, porém, está ligado à probabilidade de ela ser escolhida como vítima entre milhares ou milhões de outras pessoas conectadas à Internet. Mas, cada vez mais, é necessário tomar as precauções de segurança na rede. Caso contrário, as chances de se fazer parte dessas estatísticas aumentam substancialmente.

Sem fio e sem segurança

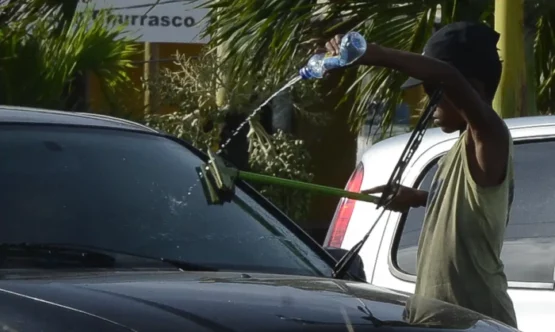

A Siemens Mobile está desenvolvendo na Alemanha um modelo de celular que alerta o usuário sempre que seu hálito não estiver dos melhores. Por outro lado, o avanço da telefonia celular vai permitir a utilização de aparelhos do sistema SMS por deficientes auditivos. Animações em GIF na tela do celular vão reproduzir movimentos da Língua Brasileira de Sinais (Libras). Ótimas idéias, mas quando é que alguém vai inventar um celular à prova de clonagem?, poderia perguntar algum usuário mais astuto. Mas essa pergunta, ou a resposta que ela possa gerar, não parece preocupar a maioria dos usuários cotidianos das novas tecnologias, encantados a cada dia que passa com novas ofertas de produtos cuja obsolescência é cada vez mais veloz em contraponto com um mercado cada vez mais voraz. Nessa síncope de voracidade e velocidade, na urgência em se manter em dia com a modernidade, nós, usuários, mal temos tempo de avaliar até que ponto essas inovações todas podem interferir em nossas vidas de forma danosa. Já se tornou praxe entregarmos nossos dados pessoais em cadastros de lojas, sejam elas físicas ou on-line. A utilização do telefone celular já derrubou as mais veneráveis barreiras da privacidade. Quem já não testemunhou uma briga de namorados ou uma negociação ferrenha via celular em lugares extremamente públicos como um ônibus ou uma praça de alimentação. Afinal, as novas tecnologias, ao mesmo tempo em que abrem novos horizontes para todo o tipo de usuários, trazem também preocupações cada vez maiores quanto à sua utilização como instrumento de atividades ilegais.

A Siemens Mobile está desenvolvendo na Alemanha um modelo de celular que alerta o usuário sempre que seu hálito não estiver dos melhores. Por outro lado, o avanço da telefonia celular vai permitir a utilização de aparelhos do sistema SMS por deficientes auditivos. Animações em GIF na tela do celular vão reproduzir movimentos da Língua Brasileira de Sinais (Libras). Ótimas idéias, mas quando é que alguém vai inventar um celular à prova de clonagem?, poderia perguntar algum usuário mais astuto. Mas essa pergunta, ou a resposta que ela possa gerar, não parece preocupar a maioria dos usuários cotidianos das novas tecnologias, encantados a cada dia que passa com novas ofertas de produtos cuja obsolescência é cada vez mais veloz em contraponto com um mercado cada vez mais voraz. Nessa síncope de voracidade e velocidade, na urgência em se manter em dia com a modernidade, nós, usuários, mal temos tempo de avaliar até que ponto essas inovações todas podem interferir em nossas vidas de forma danosa. Já se tornou praxe entregarmos nossos dados pessoais em cadastros de lojas, sejam elas físicas ou on-line. A utilização do telefone celular já derrubou as mais veneráveis barreiras da privacidade. Quem já não testemunhou uma briga de namorados ou uma negociação ferrenha via celular em lugares extremamente públicos como um ônibus ou uma praça de alimentação. Afinal, as novas tecnologias, ao mesmo tempo em que abrem novos horizontes para todo o tipo de usuários, trazem também preocupações cada vez maiores quanto à sua utilização como instrumento de atividades ilegais.

Quando a telefonia móvel começou a invadir o Brasil, quase ninguém resistiu. O acesso aos telefones celulares pelas fatias da população de rendas mais baixas foi muito mais rápido e amplo do que a inclusão digital via Internet. A expansão da telefonia móvel gerou tanto alegrias (especialmente entre fabricantes de aparelhos e operadoras de telefonia móvel) quanto preocupações, que vão da capacidade dos celulares e suas respectivas antenas causarem danos à saúde da população à perda da privacidade pelo uso cotidiano dos celulares em lugares públicos. Isso sem mencionar as possibilidades de clonagem, implicando em perdas financeiras, e “grampeamentos” indesejáveis. Em 1840, quando começaram a circular as locomotivas, alguns médicos disseram que não era aconselhável as pessoas se deslocarem a uma velocidade de 40 quilômetros por hora uma vez que nem mesmo o melhor atleta do mundo conseguiria atingir tal velocidade e, portanto, viajar assim era antinatural e prejudicial à saúde. O começo da expansão da telefonia móvel a partir do final dos anos 80 gerou essa mesma preocupação. Ainda hoje, enquanto muitos dizem que as radiações dos celulares e torres comunicantes podem causar males à saúde, outros descartam totalmente a hipótese. Entre os últimos está o médico Renato Sabattini, professor da Unicamp. Ele diz que o investimento de milhões de dólares em pesquisas apontou um resultado unânime: não há evidências de malefícios à saúde causados pelos aparelhinhos que se tornaram uma mania mundial.

Já o neurologista e professor da Universidade Federal do Paraná Affonso Antoniuk garante que todo tipo de radiação é preo-cupante e pode, inclusive, contribuir para o aparecimento de doenças como o câncer. No caso dos celulares, o tempo de exposição faz diferença. “O ideal é que uma pessoa adulta use o aparelho por, no máximo, seis minutos ao dia. Já uma criança, cujo cérebro ainda está em formação, nunca deve chegar perto dos telefones celulares.” As diferentes versões sobre o tema reforçam que o celular é mais um exemplo de descaso com a saúde do consumidor. Em nome dos interesses comerciais, a tecnologia foi introduzida em larga escala no mercado sem que sua segurança fosse atestada.

“Papai Noel voando a jato pelos céus, trazendo um Natal de felicidade e um Ano Novo cheio de fraternidade…”, anuncia aquele velho jingle. Mas, Varig, Varig, Varig… Nem sempre é assim. Este ano, por exemplo, os hackers acharam uma maneira diferente de ganhar dinheiro. No começo de agosto, aproveitando a proximidade do Dia dos Pais, eles começaram a mandar e-mails falsos em nome da mundialmente famosa empresa gaúcha de aviação comercial anunciando uma suprema e maravilhosa promoção de, adivinhe?, Dia dos Pais!!! Até que a Varig, que já anda mal das pernas no mundo real, avisasse dessa nova picaretagem, muita gente embarcou na roubada virtual, repassando números de cartões de créditos e outros dados que permitem aos piratas cibernéticos polpudos lucros. Foi mais um golpe do tipo phishing scam, desta vez utilizando-se de um cavalo-de-tróia para capturar dados confidenciais do usuário.

Mas a Varig não é a única. Muitas empresas são usadas como iscas pelos vigaristas virtuais em seus golpes. Às vezes, até mesmo instituições que representam muitas empresas, como aconteceu há cerca de dois meses com a Câmara de Dirigentes Lojista e com o SPC da Bahia. Muitos dos trojans usados em golpes para captura de senhas bancárias não estão sendo detectados pelos programas antivírus mais conhecidos no mercado. Isso acontece porque integrantes das quadrilhas de golpistas alteram freqüentemente os códigos maléficos, além de compactar os arquivos executáveis para dificultar seu reconhecimento pelos antivírus. Na análise feita no arquivo “pendências.zip”, dentre 12 antivírus diferentes, somente três deles detectaram positivamente a existência de códigos maliciosos. Entre os outros antivírus que não acusaram nada, estão os mais populares e vendidos no Brasil.